画面中穿得比较凉快的两位,是世界顶尖黑客MJ0011郑文彬(右二)和龚广(右一)。 MJ0011 是360首席工程师,龚广的移动安全水平世界领先。

画面中,他正手拿麦克风,讲解自己前阵子发现的一个原子弹级别的安卓漏洞的经历。

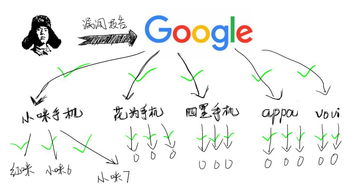

2017年8月,龚广向谷歌公司提交了两个漏洞,一个是 Android 系统底层漏洞(CVE-2017-5166 ,一个是浏览器内核漏洞(CVE-2017-14904),这俩漏洞组合起来能形成一套强大的攻击套路:

只要手机用户点开个链接,手机就直接被控制,包括电话、短信、相册等基础应用都无法幸免。这是谷歌公司发布安卓漏洞计划(ASR)三年以来,首个能远程有效利用的系列漏洞,故得名:“穿云箭”。龚广本人也凭这套组合漏洞,斩获ASR史上最高漏洞奖金:112500 美元,折合人民币七十多万元,令众多白帽子垂涎三尺,深刻诠释了什么叫“一套漏洞一套房,嫁人当嫁安全郎。

”关于这套漏洞为什么这么贵?MJ0011讲了一则趣事:

话说,2017年世界顶级黑客破解大赛Moblie Pwn2Own,各路顶尖高手云集。MJ0011说:“在安全圈内,Pixel 被誉为最难攻破的手机。然,比赛项目中,唯独有一款手机自始至终没被攻破。不仅没被攻破,连报名尝试挑战的都没有!这款手机并非 iPhone,而是搭载最新版 Android ,被称为谷歌亲儿子的 Pixel 手机。(好吧,可能有的朋友听都没听过,不过这不重要)

”此乃一套漏洞一套房的关键所在。厂商定制化系统的原因有很多,一言以蔽之就是想搞特色化。

我猜,倘若哪天苹果把 iOS 系统开放出来,估计也会被手机厂商们改得花枝招展,处处闪烁群众智慧的光芒。

定制虽好,也会导致一些不可逆的问题:碎片化,而碎片化就是安卓系统不安全的根本原因。举个例子: 同样是下载软件,

苹果用户直接去AppStore,安全管控严格,童叟无欺。国外大部分安卓用户也习惯去谷歌官方的应用市场 GooglePlay下载,管控也很到位,APP滥用权限的情况不多见。可到了咱们国内,由于谷歌没在中国大陆开展业务,用户只能自己找下载渠道,于是形形色色的软件分发网站出现了。 然而,实际情况是这样:谷歌收到后,先研究十天半个月,下放补丁给厂商,厂商又花一段时间研究一下补丁是否有必要安装,是否有其他影响,然后一个个去匹配各种机型,测试,每个机型花几天。最后,等用户打上安全补丁,时间已过去好几个月,足够黑产把所有姿势玩个遍。

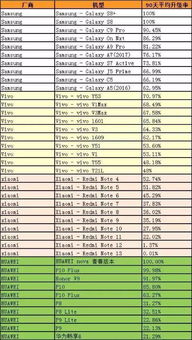

甚至,有的厂商对旧机型干脆不推送安全补丁,任由用户“自生自灭。”在国内,360手机卫士和中国泰尔实验室也发布过一组统计数据:

在测试手机中,平均未修复漏洞比达到19%,平均每款终端均含有未修复漏洞5个左右。厂商不及时更新补丁原因很多,比如担心推送影响用户体验,耗费人力等。费力不讨好也是个重要原因,手机厂商推了补丁用户却不安装,厂商也不敢弹个窗口叮嘱说“乖,我这都是为了你好!”除此之外还有一些复杂因素,在此不一一赘述,总之最终结果就是:真·安卓系统很安全,我们手里的,未必。

回到原子弹和AK的话题。一个漏洞能有多厉害?可以很厉害,厉害到能攻破全球任何一台设备,但是,真正伤害网民的却是那些零散的,看似不起眼的小问题,这些问题集合起来,成全了黑产们千亿规模的狂欢。—— “核导弹都放在发射架里,你们卖的AK47才是大规模杀伤性武器。

”万幸的是,国内厂商没有弃疗,大家还是越来越关注安全这件事。2017年12月,中国信息通信院泰尔终端实验室牵头成立了移动安全联盟(MSA)。360作为联盟理事成员,借着“穿云箭”组合漏洞宣布之际,推出了一个“先行者”行动。

先行者行动是啥?原本白帽子发现漏洞,先报告给谷歌官方,然后进入冗长的修补周期,厂商只能等着谷歌推送补丁。在“先行者”行动中,360会在通报谷歌官方的同时,将漏洞修补情况跟移动安全联盟成员共享,直接跟联盟中的手机厂商同步信息,判断风险,帮助手机厂商制定防御方案,缩短漏洞修复时间。没有中间商赚差价。用360首席安全官谭晓生的话说:在谷歌补丁到达之前,先吃一颗速效救心丸。

360方面也希望有更多联盟成员能贡献出自己的技术力量,帮助中国移动厂商缩短漏洞修复时间。我看了一下谷歌2017漏洞致谢榜,中国厂商占据半壁江山,感觉国内厂商若真能联手好好做一下移动安全,应该还是很有希望情况好转的。