wpa_supplicant 配置文件的例子

通过从客户端认证中退出,windows下的认证储存可以被使用,并且私人密匙可以通过以下格式配置:

cert://substring_to_match

hash://certificate_thumbprint_in_hex

举个例子:private_key=” hash://63093aa9c47f56ae88334c7b65a4 ”

注意当将wpa_supplicant作为应用运行时,用户认证储存区(自己的用户账户)将被使用。而当运行wpasvc作为服务端时计算机储存区(计算机账户)将被使用。

另外,一个blob的配置可以将此设置为blob://blob_name

下面对语句块举例子:

网络语句块

-网络语句块字段:

ieee80211w:是否激活包含管理机制

auth_alg:允许的IEEE 802.11 认证算法列表

pairwise : WPA点对点(单播)支持的密码表格

group:组(广播/组播)支持的密码列表

psk: WPA预共享密码;256位预共享密码

** eapol_flags: IEEE 802.1X/EAPOL 选项(bit field位字段)**

macsec_policy:EEE 802.1X/MACsec options选项

mixed_cell : 这个选项可以被用于配置是否为所谓的混杂单元,即一个同样的SSID 网络使用明码和加密密匙

proactive_key_caching:

wep_key0..3:静态WEP密码(双精度ASCII引用,比如“abcd”;或者没有引用的十六进制数,比如“012345678”)

peerkey:是否允许直接连接的peerkey协议(IEEE 802.11e DLS),这个只用于 RSN/WPA2

wpa_ptk_rekey:PTK最大的存活时间(秒),这个选项可以被用于配置执行PTK密匙更新来缓解因为TKIP缺陷而受到的攻击

以下字段值用于内部EAP实施。

identity:EAP的字符标识符

anonymous_identity : EAP的匿名标识符字符串(被用于支持不同的标识符隧道的非加密EAP类型的标识符,比如,EAP-TTLS)。这个字段也可以被用于EAP-SIM/AKA/AKA’保存匿名标识符

password: EAP的密码字符串。这个字段既可以包含纯文本密码字符串(使用ASCII或者十六进制字符串)也可以一个使用hash:<32 hex digits>格式的NtPasswordHash(16字节MD4 哈希密码)

client_cert : 客户端认证文件的路径(PEM/DER)

domain_suffix_match:域名服务器名称的规则

phase1 : 阶段一(外部认证:即TLS隧道)参数(成对的字段字符,比如:”peapver=0” 或者”peapver=1 peaplabel=1”)

phase2 : 阶段二(TLS隧道的内部认证)参数(string with field-value pairs, e.g., “auth=MSCHAPV2” for EAP-PEAP or”autheap=MSCHAPV2 autheap=MD5” for EAP-TTLS)

TLS-based 方法可以用以下参数来控制TLS行为(这个通常是下第一阶段的参数,但是也可以当EAP-TLS在内部隧道使用时 被用在第二阶段)

以下认证/私人密匙字段将在使用EAP-TTLS 或者 EAP-PEAP 时内部第二阶段认证使用

EAP-FAST 变量

wpa_supplicant允许的最大的一些围绕解决认证服务器的错误交互操作的问题工作的“EAP workaround”数量,因为目前认证服务器存在大量的某些问题,所以这些选项默认激活的。严格的一致性EAP模式可以通过使用选项eap_workaround=0 取消工作区来配置

活动站点的限制

disable_ht : 是否取消HT (802.11n)

接口所属的FST标志组

FST组的接口优先级

以下为网络语句块的例程:

简单的案例: WPA-PSK, PSK ASCII密文,允许所有有效密码

和以上类似,增加了请求SSID的特定扫描(用于拒绝广播SSID 的APs)

只在WPA-PSK时使用,接受任何可用的密码组合

使用TKIP加密算法的WPA-Personal(PSK),并且强制频繁地重置PTK密码

当使用WPA-EAP时。允许CCMP和TKIP加密算法。使用WEP104或者WEP40作为组密码将不会被接受

使用新的peaplabel标签来进行RADIUS 服务器的EAP-PEAP/MSCHAPv2 配置(例如,辐射器)

使用非加密的匿名标志的EAP-TTLS/EAP-MD5-Challenge配置,真实的标识符只在加密的TLS隧道上发送

使用非加密的匿名标志的EAP-TTLS/MSCHAPv2配置,真实的标识符只在加密的TLS隧道上发送

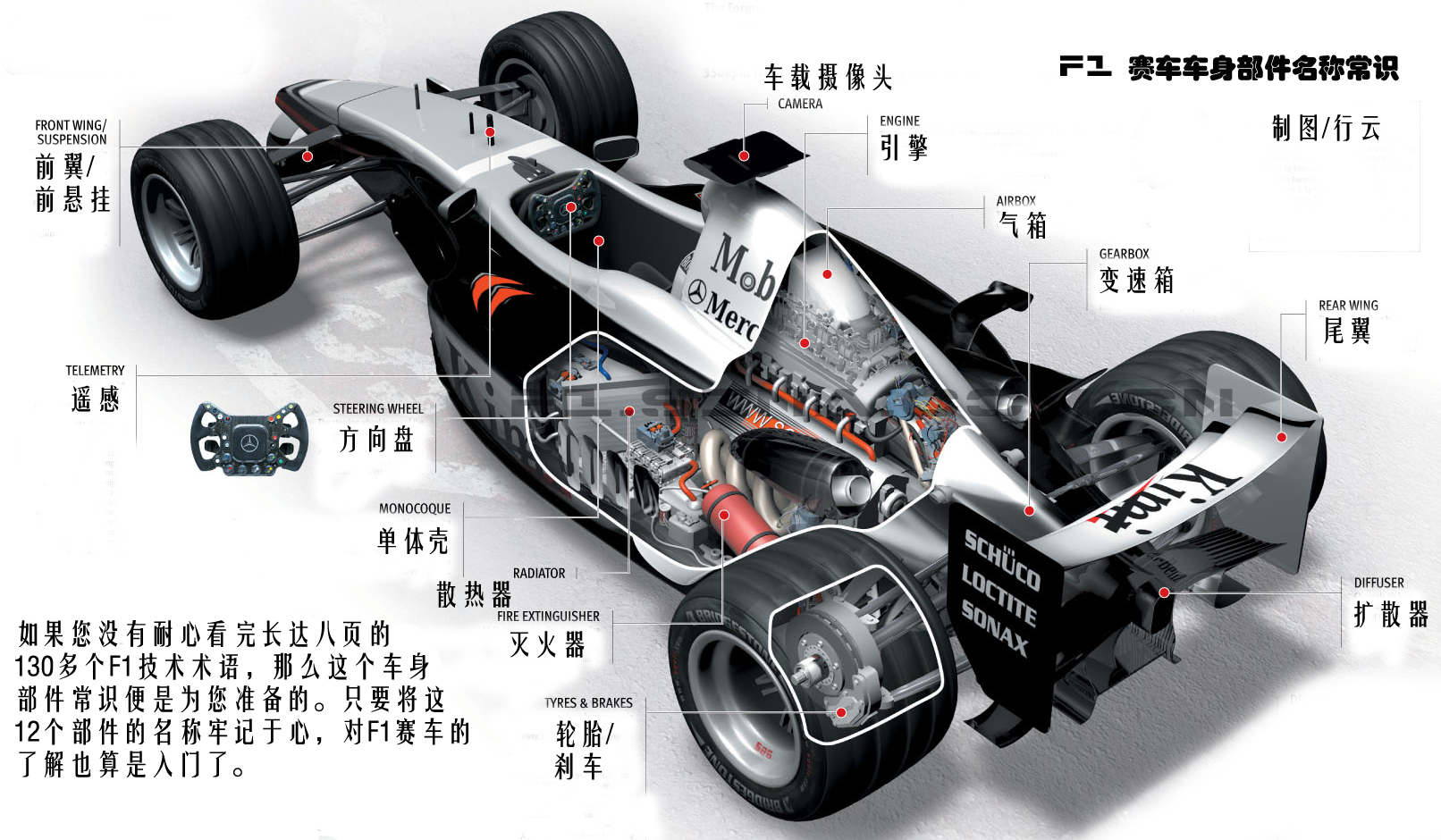

发动机电子控制系统包括哪些内容

估计只能用30天。没激活。建议用破解汉化版。

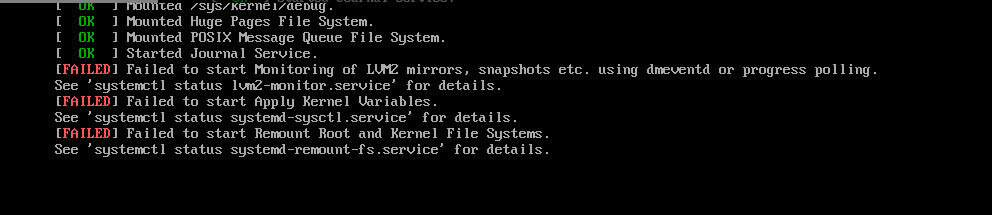

1.启动安装程序后,这里是选择软件的安装路径,这个非常重要因为之后的汉化过程需要知道路径。

2.接着就是选择软件是否创建快捷方式和关联文件格式,这个根据自己的需求进行选择。

3.信息确认无误后,等待软件自动安装即可。

4.安装完成后,将破解补丁复制到软件安装目录中的lib文件夹中,打开后就是中文界面了。

5.由于软件已经集成了破解补丁,启动就可以直接进行使用了。

intellij idea(IDEA) 2017 汉化破解版:

汽车电子控制系统可以分为以下四个部分:

发动机和动力传动集中控制系统。

底盘综合控制和安全系统。

智能车身电子系统。

通讯与信息/娱乐系统。

汽车发动机电控系统原理和趋势:

1、发动机电子控制系统(EECS)是通过对发动机点火、喷油、空气与燃油的比率、排放废气等进行电子控制,使发动机在最佳工况状态下工作,以达到提高其整车性能、节约能源、降低废气排放的目的。

2、汽车电子控制技术已成为衡量现代汽车发展水平的重要标志。汽车电控系统已明显向集成化、智能化和网络化方向发展。

车辆的种类虽然多,构造却大同小异。这应该说是标准化的功劳,也是大型生产流水线的需要。随着社会的发展、科技的进步和需求的变化,铁路车辆的外形开始有了改变,尤其是客车车厢不再是清一色的老面孔。但是它们的基本构造并没有重大的改变,只是具体的零部件有了更科学先进的结构设计。

一般来说,车辆的基本构造由车体、车底架、走行部、车钩缓冲装置和制动装置五大部分组成。

车体是车辆上供装载货物或乘客的部分,又是安装与连接车辆其他组成部分的基础。早期车辆的车体多以木结构为主,辅以钢板、弓形杆等来加强。近代的车体以钢结构或轻金属结构为主。